Informasi Tentang Virus Ransomware Sejak tahun 2014 hingga tahun 2016 - Nah Di sini ane mau menyampaikan informasi tentang virus jenis baru yaitu virus tipe Ransomware.

jaman sekarang,tren virus udah beralih,tidak lagi menyerang system tetapi menyerang data dengan cara data dienkripsi lalu dijadikan sandera agar virus maker bisa minta duit tebusan.

virus jadul macam sality, virut, cuman menghancurkan sistem doank/exe. kompi di format/di install ulang,dah beres,ilang tuh virus,data pun tetep aman.

tetapi virus jenis baru ransomware,tidak menyerang sistem tetapi menyerang data dengan cara data dienkripsi untuk dijadikan sandera. Jadi otomatis,meskipun kompi mau di instal ulang ribuan kali,data tetap akan terencrypt. Untuk membuka enkripsi hanya bisa melalui proses dekripsi.

So, sangat disarankan jangan install ulang,karena di beberapa ransomware, ada kemungkinan private key yang ditinggalkan virus tsb yang berguna untuk membuka data kita/untuk proses Decrypt.

jangan heran jga kalo beberapa kali virus ini ahli lolos dari penjagaan antivirus yang terbaik/berbayar sekalipun,karena mereka memang tidak merusak sistem,cuman merusak data kita.

A. TeslaCrypt atau AlphaCrypt ( Februari 2015 Hingga RESMI BERHENTI BEROPERASI 19 MEI 2016 DAN MERILIS MASTER DECRYPTION KEY)

BERITA GEMBIRA !!!! TESLACRYPT RANSOMWARE RESMI BERHENTI BEROPERASI DAN MERILIS MASTER DECRYPTION KEY. ARTINYA SMUA JENIS TESLACRYPT BAKAL BISA DIDECRYPT SECARA GRATIS. CARA DECRYPTNYA BUKA LINK INI : http://www.bleepingcomputer.com/news...ecryption-key/ SEBARKAN GAN.

A. INFO TERKINI :

Teslacrypt ini lahir nya aslinya akhir Februari 2015,tapi terus meraih kepopuleran hingga puncaknya di tahun 2016 ini.

Ketika pc agan kena virus teslacrypt ini,maka data agan akan terenkripsi menggunakan AES enkripsi,sehingga data agan gak akan bisa dibuka lagi,dan hanya bisa dibuka pake decrypt.

Virus Teslacrypt ini,karena exist sejak 2015 hingga sekarang 2016,punya banyak banget ciri khas,seperti ransom notes yg berbeda2 namanya dan ekstensi tambahan yg juga berbeda2 hingga versi teslacrypt pun berganti2 dari 1.0 lalu 2.2.0 hingga skrg di 2016 ini sudah versi 3.0.

INFO LENGKAP DARI SUMBER LAIN TENTANG TESLACRYPT :

a. Forum BleepingComputer :

1. http://www.bleepingcomputer.com/viru...ormation#tesla

2. Oktober 2015 : http://www.bleepingcomputer.com/news...crypted-files/

3. November 2015 : http://www.bleepingcomputer.com/news...crypted-files/

4. Januari 2016 : http://www.bleepingcomputer.com/news...le-extensions/

5. Februari 2016 : http://www.bleepingcomputer.com/news...mp3-extension/

B. FAQ TERMASUK CIRI CIRI TESLACRYPT :

1. Apa tanda2 nya jika terkena virus teslacrypt ?

Tanda2 nya adalah setiap file tidak bisa dibuka dan akan ada ekstensi tambahan yaitu .ecc, .ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc, .vvv, .xxx, .ttt, .micro dan .mp3 (ekstensi .xxx, .ttt, .micro dan .mp3 termasuk dalam Teslacrypt versi 3.0 yg lahir pada Januari 2016)

Misal : gambar.jpg.mp3 atau gambar.gif.micro

2. Apa saja nama ransom notes yg ditinggalkan oleh Teslacrypt sejak tahun 2015 hingga tahun 2016 ?

a. HELP_RESTORE_FILES.txt

b. HELP_TO_DECRYPT_YOUR_FILES.txt

c. howto_recover_file_.txt

d. _how_recover_<3 id="" letter="">.TXT

e. how_recover+abc.txt

f. Howto_RESTORE_FILES.txt

g. _H_e_l_p_RECOVER_INSTRUCTIONS+[3-characters].txt

3. Bagaimana menghapus Teslacrypt ?

Cukup gunakan antivirus yg bagus/terkenal lalu update databasenya ke yg terbaru,shingga mampu medeteksi dan membasmi teslacrypt.

4. Jika komputer diinstal ulang apakah datanya bisa normal kembali?

Tidak. File tetap terencrypt, namun virusnya telah hilang.

5. Apakah file yg terenkripsi Teslacrypt mengandung virus ? apa aman data dipindahkan ke tempat lain ?

File yg terenkripsi Teslacrypt aman alias tidak mengandung kode virus Teslacrypt. Sehingga data yg terenkripsi aman dipindah ke tempat lain.

6. Apa yg terjadi pada file2 jika tidak membayar tebusan ?

Tidak akan terjadi apapun. File2 nya tetap terenkrip,tidak akan terhapus.

7. Solusi apa yg tersedia untuk saat ini untuk Teslacrypt versi 3.0 (ekstensi .xxx, .ttt, .micro dan .mp3) / versi tahun 2016?

Metode 1 : Restore file dari backup.

Metode 2 : restore menggunakan shadow volume copies. info lengkapnya klik ini : http://www.bleepingcomputer.com/viru...rmation#shadow Namun kemungkinan nya kecil.

Metode 3 : restore file menggunakan software recovery seperti R-Studio atau Photorec atau Recuva.

8. Apakah ada cara untuk mencegah komputer yg sehat agar tidak terinfeksi Teslacrypt ?

1. Selalu Backup data2 penting scara rutin.

2. Menggunakan CryptoPrevent : link dunlud ada di bagian bawah. Gunakan juga CryptoMonitor : Link ada di bawah.

C. DECRYPTOR TESLACRYPT :

BERITA GEMBIRA !!!! TESLACRYPT RANSOMWARE RESMI BERHENTI BEROPERASI DAN MERILIS MASTER DECRYPTION KEY. ARTINYA SMUA JENIS TESLACRYPT BAKAL BISA DIDECRYPT SECARA GRATIS. CARA DECRYPTNYA BUKA LINK INI : http://www.bleepingcomputer.com/news...ecryption-key/ SEBARKAN GAN.

B. Cerber Ransomware (26 Februari 2016)

Di Indonesia,virus cerber ini mulai beraksi pertama kali pada tanggal 26 Februari 2016 berdasarkan laporan agan God-fatheR di sini http://www.kaskus.co.id/show_post/56...8b456a/2647/-.

virus cerber ini termasuk ransomware yang baru dan berasal dari rusia. Uniknya lagi virus cerber ini bisa ngomong loh !!

Cerber ini menggunakan mekanisme AES untuk mengenkrip file korban. uang tebusannya sekitar 1.24 bitcoin. namun sayangnya belum ada cara untuk decrypt cerber ini.

bagi para korban cerber,bisa mengunjungi web ini untuk mendapat info yg lebih lengkap : CERBER Ransomware Support and Help Topic.

A. Proses Enkripsi Cerber

When first run, Cerber will check to see if the victim is from a particular country. If the computer appears to be from any of the following countries, it will terminate itself and not encrypt the computer.

Armenia, Azerbaijan, Belarus, Georgia, Kyrgyzstan, Kazakhstan, Moldova, Russia, Turkmenistan, Tajikistan, Ukraine, Uzbekistan

If the victim is not from one of the above countries, Cerber will install itself in the %AppData%\{2ED2A2FE-872C-D4A0-17AC-E301404F1CBA}\ folder and name itself after a random Windows executable. For example, when we performed our analysis of the ransomware it named itself autochk.exe. It will then configure Windows to automatically boot into Safe Mode with Networking on the next reboot using the following command:

C:\Windows\System32\bcdedit.exe" /set {current} safeboot network

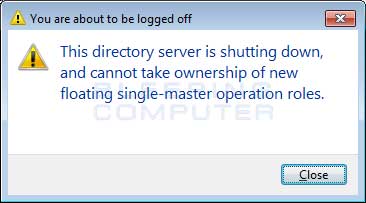

Cerber will then configure itself itself to start automatically when you login to windows, execute as your screensaver when your computer is idle, and set a task to execute itself once every minute. In this phase, when the ransomware is executed it will show a fake system alert and begin a restart process. Until this restart is allowed to occur, it will continue to display fake system alerts. Examples of alerts you may see include:

For some unknown reason, the computer will then reboot into Safe Mode with Networking and once you login, will automatically shutdown again and reboot back into normal mode. Once it is booted into regular mode, the ransomware will execute and begin the encryption process of the victim's computer.

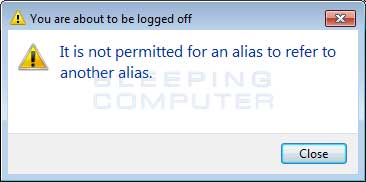

Thanks to Hasherazade's analysis of the ransomware, it was discovered that Cerber uses a JSON configuration file for its settings when executed. This config file details what extensions to encrypt, what countries should not be encrypted, what files and folders to not encrypt, and various other configuration information.

When encrypting your data, Cerber will scan the victim's drive letters for any files that match certain file extensions. When it finds a matching data file, it will encrypt the file using AES-256 encryption, encrypt the file's name, and then add the .CERBER extension to it. As an example, the unencrypted file called test.doc may be renamed as Zu0ITC4HoQ.cerber after it has been encrypted. The currently targeted file extensions are:

.contact, .dbx, .doc, .docx, .jnt, .jpg, .mapimail, .msg, .oab, .ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config, .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, .3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .pspimage, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv, .gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .ads, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bank, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibank, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .moneywell, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv

When searching for files to encrypt, Cerber will skip files that are named bootsect.bak, iconcache.db, thumbs.db, or wallet.dat or whose full pathname include the following strings:

:\$recycle.bin\

:\$windows.~bt\

:\boot\

:\drivers\

:\program files\

:\program files (x86)\

:\programdata\

:\users\all users\

:\windows\

\appdata\local\

\appdata\locallow\

\appdata

oaming\

\public\music\sample music\

\public\pictures\sample pictures\

\public\videos\sample videos\

\tor browser\

Furthermore, Cerber contains the ability to scan for and enumerate unmapped Windows shares and encrypt any data that is found on them. If the network setting is set to 1 in the configuration file, then Cerber will search for and encrypt any accessible network shares on your network, even if those shares are not mapped to the computer.

At this time, though this feature appears to be turned off in the configuration file, It is important for all system administrators to harden the security of their network shares as this feature is starting to become common in newer ransomware.

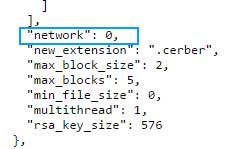

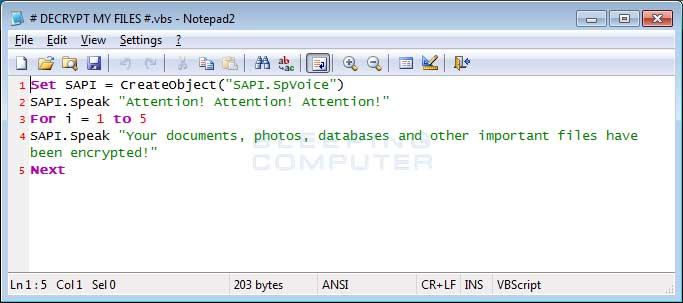

Last, but not least, Cerber will create 3 ransom notes on your desktop as well as in every folder that is encrypted. These files are called # DECRYPT MY FILES #.html, # DECRYPT MY FILES #.txt, and # DECRYPT MY FILES #.vbs. These ransom notes contain instructions on what has happened to your data and contain links to the Tor decryption service where you can make the ransom payment and retrieve the decryptor.

At the bottom of each ransom note contains the Latin quote:

.Quod me non necat me fortiorem facit

- Cerber Ransom Note

In English, this translates to "That which does not kill me makes me stronger", which I am sure all of the victims appreciate.

B. Cerber Bisa Ngomong Loh

Once of the ransom notes that Cerber creates is a bit more "special" then the others. The # DECRYPT MY FILES #.vbs file contains VBScript, which will cause the victim's computer to speak to them. (jadi muncul suara gitu gan ngasih tau kalo kompi kita udah dienkripsi. silahkan dunlud suaranya disini : http://www.bleepstatic.com/audio/cerber/cerber.mp3 aman kug)

C. KHUSUS PENCEGAHAN AGAR KOMPUTER YANG SEHAT TIDAK TERKENA VIRUS RANSOMWARE.

Disini proteksi nya ada 2 lapis. Silahkan diinstal,2 lapis ini tidak akan bentrok

Lapis Pertama :

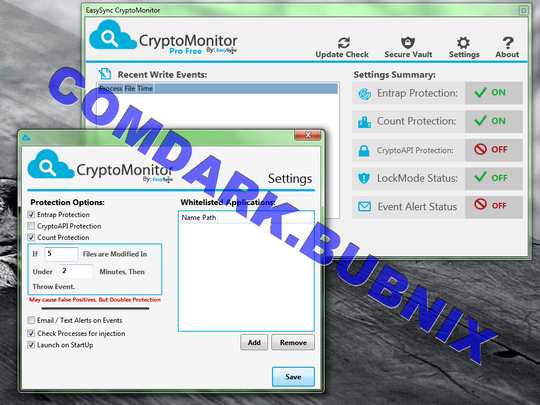

Install Crypto Monitor.

Guard ini bikinan 1 orang ahli ransomware dari amrik,namanya Nathan Scott,dan juga aktif di forum bleeping computer bersama chief nya Emsisoft, Fabian Wosar.

1. Penjelasan super lengkap ttg guard ini, langsung klik ini : http://easysyncbackup.com/newsite/Cr...MonitorDetails

2. link dunlud : http://www.mediafire.com/download/vq...ePro_Setup.rar

3. Setelah install,masuk ke setting dan centang Entrap dan Count Protection. yang Crypto API,ndak perlu dicentang,karena bikin berat komp alias masih beta.

4. Jika ingin uninstall,masuk Setting dulu,hilangkan centang pada Entrap dulu,baru uninstall.

Penampakan Crypto Monitor di kompi ane.

Lapis Kedua :

Install CryptoPrevent

Penjelasan apa itu CryptoPrevent+link download CryptoPrevent versi terbaru silahkan menuju ke sini : http://www.foolishit.com/vb6-project...ryptoprevent/#

Penampakan CryptoPrevent versi 7.1 di kompi ane. kalo CryptoPrevent sukses,maka ketika menekan tombol test,muncul notif,prevention success.

VIRUS RANSOMWARE LAMA TAHUN 2015

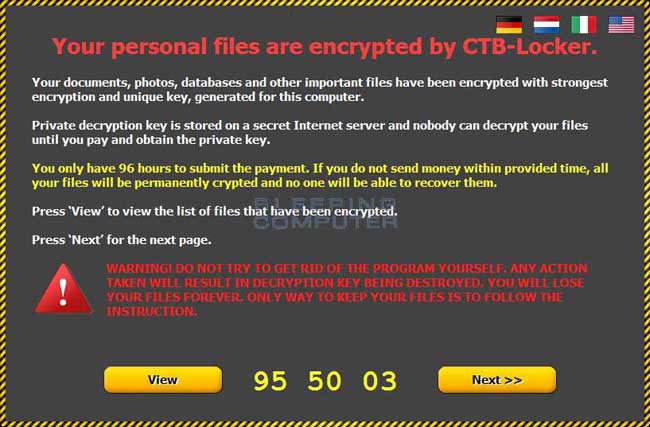

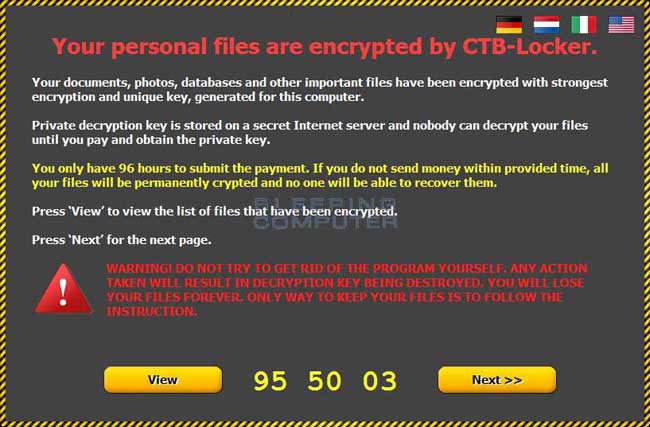

A. CTB Locker and Critroni (9 Januari 2015)

A. INFO TERKINI :

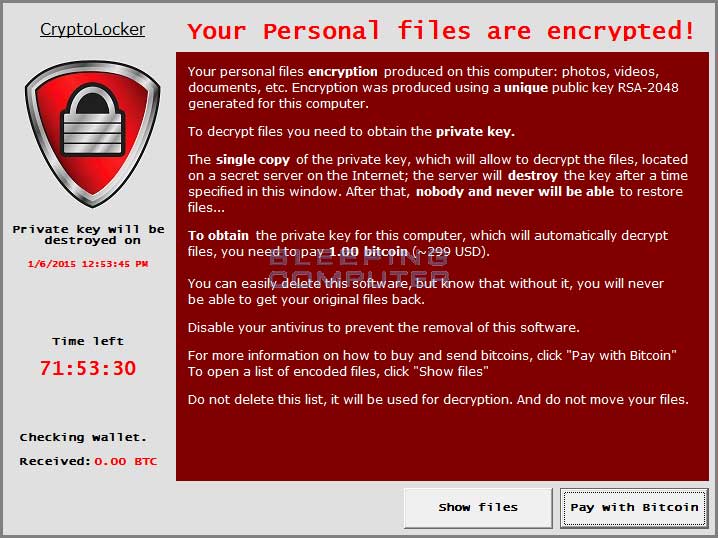

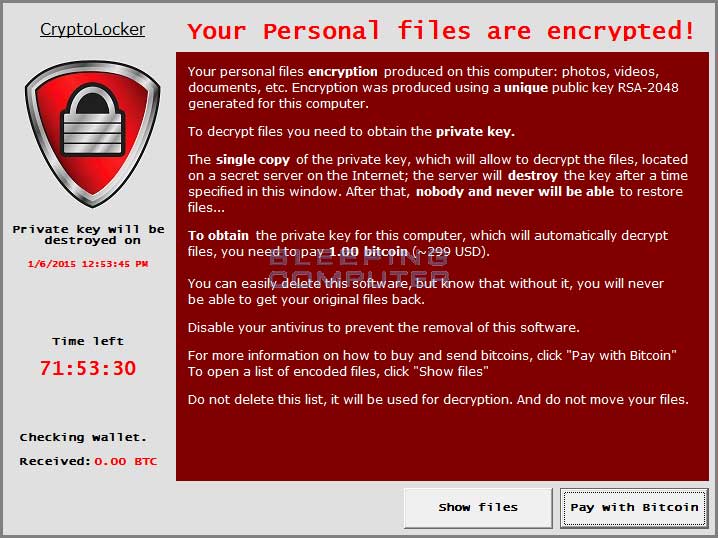

Virus CTB Locker (Curve-Tor-Bitcoin Locker) / Critoni merupakan virus ransomware yang lahir pada bulan Juli 2014. Virus ini berjalan di smua versi windows mulai XP sampai 8. Virus ini berpura2 sebagai virus Cryptolocker (virus cryptolocker sudah punah),padahal aslinya virus ini sangat berbeda bahkan menggunakan teknologi enkripsi tingkat tinggi yaitu elliptical curve cryptography.

Di Indonesia, virus CTB Locker mulai beraksi pada tanggal 21 September 2014 hal ini berdasarkan laporan yg pertama kali datang ke trit ini oleh agan dgn ID Kaskus Dzik...haha. Namun sejak tanggal 19 Januari 2015 hingga saat ini 11 Februari 2015,laporan2 ttg CTB Locker yg datang ke trit ini semakin banyak jumlahnya tiap harinya,hal ini merupakan pertama kalinya terjadi dimari,sejak trit ini ditulis 1 tahun yg lalu.

Setelah mencermati berbagai laporan yg datang, didapat info penting, mayoritas korban ctb locker adalah para pegawai kantor. sumber penyebaran adalah melalui email palsu yg mengandung attachment palsu. dari sini, bisa disimpulkan.telah terjadi serangan ctb locker secara besar2 an di indonesia yg menargetkan kantor2. Berdasarkan informasi yg ane dapat,ternyata serangan ini tidak hanya terjadi di indonesia saja,di luar negeri pun mengalami hal yg sama,bahkan ada kaskuser yg juga memposting email warning dari salah satu vendor antivirus ttg adanya serangan virus ctb locker. Selain itu,serangan ini juga telah diliput oleh Detik.com.

INFO LENGKAP DARI SUMBER LAIN TENTANG CTB LOCKER :

a. Forum BleepingComputer : http://www.bleepingcomputer.com/viru...re-information

b. Blog PCMAV : http://virusindonesia.com/2015/01/23...ar-cbt-locker/

c. ESET Indonesia : http://www.kaskus.co.id/thread/54c30...a-file-penting

B. FAQ TERMASUK CIRI CIRI CTB LOCKER:

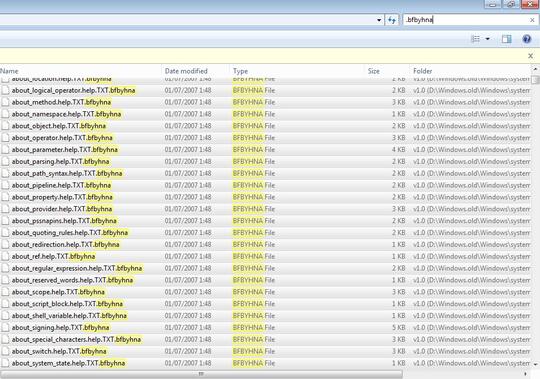

1. Apa tanda2 nya jika terkena virus ctb locker ?

Tanda2 nya adalah setiap file tidak bisa dibuka dan akan ada ekstensi tambahan yaitu berupa karakter random sebanyak 7 digit.

Misal : xxx.jpg.uhfksqe atau lihat pic di atas.

Lalu akan ada file DecryptAllFiles.txt di folder Dokuments

Lalu virus akan membuat file ransom notes di beberapa tempat,yaitu :

%Temp%\.exe

%MyDocuments%\AllFilesAreLocked.bmp

%MyDocuments%\DecryptAllFiles.txt

%MyDocuments%\.html

%WinDir%\Tasks\.job

di registry : HKEY_CURRENT_USER\Control Panel\Desktop "Wallpaper" = "%MyDocuments%\AllFilesAreLocked.bmp"

2. Darimana ctb locker menyebar ?

dari email palsu yg mengandung attachment virus. ctb locker juga menyebar via jaringan kkomputer.

3. Bagaimana menghapus ctb locker ?

Cukup gunakan antivirus yg bagus lalu update databasenya ke yg terbaru,shingga mampu medeteksi dan membasmi ctb locker.

atau bisa gunakan PCMAV 10.0.1 yang telah mampu mendeteksi dan membasmi ctb locker,bisa didunlud dimari : https://app.box.com/s/ksvn1p6i5qw7cq...xwlqu9h8qahvmf

4. Jika komputer diinstal ulang apakah datanya bisa normal kembali?

Tidak. File tetap terencrypt, namun virusnya akan hilang.

5. Apakah file yg terenkripsi CTB Locker mengandung virus ? apa aman data dipindahkan ke tempat lain ?

File yg terenkripsi CTB Locker aman alias tidak mengandung kode virus CTB Locker. CTB Locker penyebarannya via email palsu,bukan data yg terenkripsi. Sehingga data yg terenkripsi aman dipindah ke tempat lain.

6. Apa yg terjadi pada file2 jika tidak membayar tebusan ?

Tidak akan terjadi apapun. File2 nya tetap terenkrip,tidak akan terhapus.

7. Apakah mungkin untuk mendecrypt file yg terenkrip oleh ctb locker ?

sayangnya hingga saat tulisan ini dibuat,tidak ada cara untuk mendecrypt ctb locker tanpa private key. Metode Brute Force pun tidak memungkinkan dikarenakan waktu yg dibutuhkan bisa mencapai ratusan tahun,

8. Solusi apa yg tersedia untuk saat ini ?

Metode 1 : Restore file dari backup.

Metode 2 : restore menggunakan shadow volume copies. info lengkapnya klik ini : http://www.bleepingcomputer.com/viru...rmation#shadow

Metode 3 : restore file menggunakan software recovery seperti R-Studio atau Photorec atau Recuva.

9. Apakah ada cara untuk mencegah komputer yg sehat agar tidak terinfeksi ctb locker ?

1. Selalu Backup data2 penting scara rutin.

2. Menggunakan CryptoPrevent : link dunlud ada di bagian bawah.

B. Coin Locker (4 Februari 2015)

C. New PClock CryptoLocker (9 Januari 2015)

A. CTB Locker and Critroni (9 Januari 2015)

Spoiler for CTB LOCKER

A. INFO TERKINI :

Virus CTB Locker (Curve-Tor-Bitcoin Locker) / Critoni merupakan virus ransomware yang lahir pada bulan Juli 2014. Virus ini berjalan di smua versi windows mulai XP sampai 8. Virus ini berpura2 sebagai virus Cryptolocker (virus cryptolocker sudah punah),padahal aslinya virus ini sangat berbeda bahkan menggunakan teknologi enkripsi tingkat tinggi yaitu elliptical curve cryptography.

Di Indonesia, virus CTB Locker mulai beraksi pada tanggal 21 September 2014 hal ini berdasarkan laporan yg pertama kali datang ke trit ini oleh agan dgn ID Kaskus Dzik...haha. Namun sejak tanggal 19 Januari 2015 hingga saat ini 11 Februari 2015,laporan2 ttg CTB Locker yg datang ke trit ini semakin banyak jumlahnya tiap harinya,hal ini merupakan pertama kalinya terjadi dimari,sejak trit ini ditulis 1 tahun yg lalu.

Setelah mencermati berbagai laporan yg datang, didapat info penting, mayoritas korban ctb locker adalah para pegawai kantor. sumber penyebaran adalah melalui email palsu yg mengandung attachment palsu. dari sini, bisa disimpulkan.telah terjadi serangan ctb locker secara besar2 an di indonesia yg menargetkan kantor2. Berdasarkan informasi yg ane dapat,ternyata serangan ini tidak hanya terjadi di indonesia saja,di luar negeri pun mengalami hal yg sama,bahkan ada kaskuser yg juga memposting email warning dari salah satu vendor antivirus ttg adanya serangan virus ctb locker. Selain itu,serangan ini juga telah diliput oleh Detik.com.

INFO LENGKAP DARI SUMBER LAIN TENTANG CTB LOCKER :

a. Forum BleepingComputer : http://www.bleepingcomputer.com/viru...re-information

b. Blog PCMAV : http://virusindonesia.com/2015/01/23...ar-cbt-locker/

c. ESET Indonesia : http://www.kaskus.co.id/thread/54c30...a-file-penting

B. FAQ TERMASUK CIRI CIRI CTB LOCKER:

1. Apa tanda2 nya jika terkena virus ctb locker ?

Tanda2 nya adalah setiap file tidak bisa dibuka dan akan ada ekstensi tambahan yaitu berupa karakter random sebanyak 7 digit.

Misal : xxx.jpg.uhfksqe atau lihat pic di atas.

Lalu akan ada file DecryptAllFiles.txt di folder Dokuments

Lalu virus akan membuat file ransom notes di beberapa tempat,yaitu :

%Temp%\

%MyDocuments%\AllFilesAreLocked

%MyDocuments%\DecryptAllFiles

%MyDocuments%\

%WinDir%\Tasks\

di registry : HKEY_CURRENT_USER\Control Panel\Desktop "Wallpaper" = "%MyDocuments%\AllFilesAreLocked

2. Darimana ctb locker menyebar ?

dari email palsu yg mengandung attachment virus. ctb locker juga menyebar via jaringan kkomputer.

3. Bagaimana menghapus ctb locker ?

Cukup gunakan antivirus yg bagus lalu update databasenya ke yg terbaru,shingga mampu medeteksi dan membasmi ctb locker.

atau bisa gunakan PCMAV 10.0.1 yang telah mampu mendeteksi dan membasmi ctb locker,bisa didunlud dimari : https://app.box.com/s/ksvn1p6i5qw7cq...xwlqu9h8qahvmf

4. Jika komputer diinstal ulang apakah datanya bisa normal kembali?

Tidak. File tetap terencrypt, namun virusnya akan hilang.

5. Apakah file yg terenkripsi CTB Locker mengandung virus ? apa aman data dipindahkan ke tempat lain ?

File yg terenkripsi CTB Locker aman alias tidak mengandung kode virus CTB Locker. CTB Locker penyebarannya via email palsu,bukan data yg terenkripsi. Sehingga data yg terenkripsi aman dipindah ke tempat lain.

6. Apa yg terjadi pada file2 jika tidak membayar tebusan ?

Tidak akan terjadi apapun. File2 nya tetap terenkrip,tidak akan terhapus.

7. Apakah mungkin untuk mendecrypt file yg terenkrip oleh ctb locker ?

sayangnya hingga saat tulisan ini dibuat,tidak ada cara untuk mendecrypt ctb locker tanpa private key. Metode Brute Force pun tidak memungkinkan dikarenakan waktu yg dibutuhkan bisa mencapai ratusan tahun,

8. Solusi apa yg tersedia untuk saat ini ?

Metode 1 : Restore file dari backup.

Metode 2 : restore menggunakan shadow volume copies. info lengkapnya klik ini : http://www.bleepingcomputer.com/viru...rmation#shadow

Metode 3 : restore file menggunakan software recovery seperti R-Studio atau Photorec atau Recuva.

9. Apakah ada cara untuk mencegah komputer yg sehat agar tidak terinfeksi ctb locker ?

1. Selalu Backup data2 penting scara rutin.

2. Menggunakan CryptoPrevent : link dunlud ada di bagian bawah.

B. Coin Locker (4 Februari 2015)

Spoiler for COIN LOCKER

Setelah kasus CTB Locker yg sempat bikin heboh kantor2 di Indonesia,muncul lagi kasus virus ransomware baru,yaitu Coin Locker.

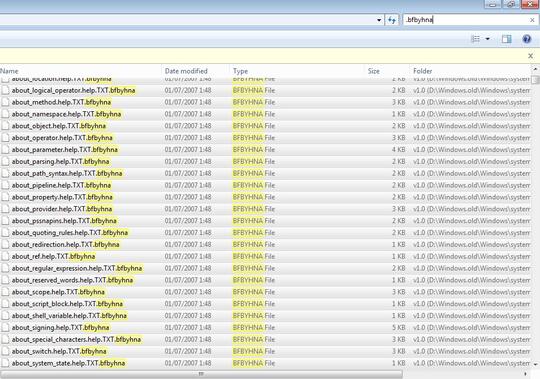

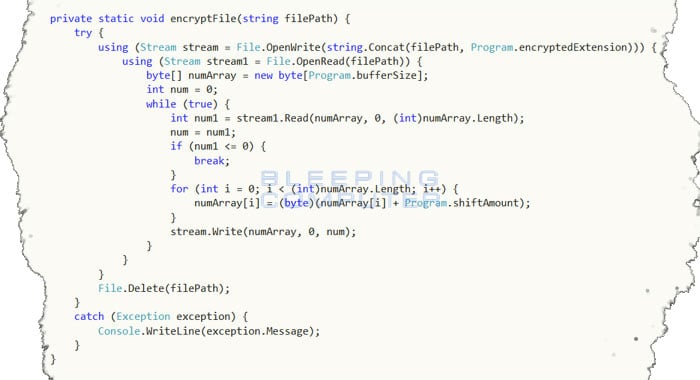

berawal dari laporan korban yg juga kaskuser dimari : http://www.kaskus.co.id/show_post/54...e8b4567/1318/- akhirnya proses investigasi pun dimulai. Seperti biasa,pihak bleeping pun bisa menganalisis virus ransomware terbaru ini dan hasilnya enkripsi virus Coin Locker ini bisa di dekrip dgn sempurna 100%, Ini ulasan virus Coin Locker :

Apa persamaan virus ransomware Coin Locker dengan Julius Caesar ?? jawabannya adalah Metode Enkripsi Caesar Cipher, metode enkrip Caesar Cipher ini dulu digunakan oleh Julius Caesar untuk mengenkrip surat2 yg bersifat rahasia.

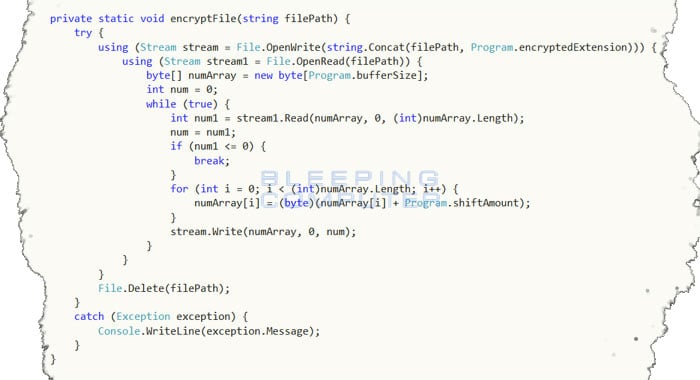

Nathan, Ahli dari Bleeping menyatakan bahwa Coin Locker mengenkrip smua jenis file termasuk exe,tetapi yg tidak mengandung kata Windows, Mozilla, Google, or Notepad di file path. ini penampakan fungsi enkripsi di Coin Locker yg berhasi didecompile :

A. Ciri-Ciri :

1. Smua file akan mempunyai ekstensi extra yaitu *.encrypted

ini penampakannya :

2. di setiap folder akan ada file Coin.Locker.txt.ini penampakannya :

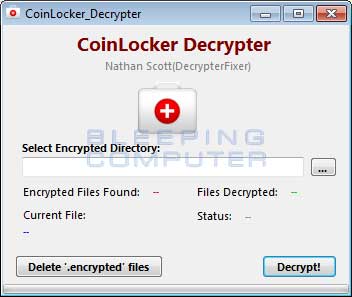

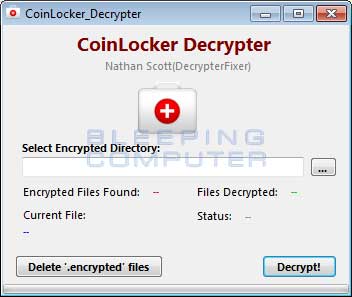

B. Coin Locker Decrypter :

Silahkan dunlud decrypter KHUSUS COIN LOCKER dimari : http://download.bleepingcomputer.com..._Decrypter.exe

penampakannya :

C. LAPORAN HASIL DECRYPT COIN LOCKER :

Info lengkap virus ini,silahkan ke : http://www.bleepingcomputer.com/foru...julius-caesar/

berawal dari laporan korban yg juga kaskuser dimari : http://www.kaskus.co.id/show_post/54...e8b4567/1318/- akhirnya proses investigasi pun dimulai. Seperti biasa,pihak bleeping pun bisa menganalisis virus ransomware terbaru ini dan hasilnya enkripsi virus Coin Locker ini bisa di dekrip dgn sempurna 100%, Ini ulasan virus Coin Locker :

Apa persamaan virus ransomware Coin Locker dengan Julius Caesar ?? jawabannya adalah Metode Enkripsi Caesar Cipher, metode enkrip Caesar Cipher ini dulu digunakan oleh Julius Caesar untuk mengenkrip surat2 yg bersifat rahasia.

Nathan, Ahli dari Bleeping menyatakan bahwa Coin Locker mengenkrip smua jenis file termasuk exe,tetapi yg tidak mengandung kata Windows, Mozilla, Google, or Notepad di file path. ini penampakan fungsi enkripsi di Coin Locker yg berhasi didecompile :

A. Ciri-Ciri :

1. Smua file akan mempunyai ekstensi extra yaitu *.encrypted

ini penampakannya :

2. di setiap folder akan ada file Coin.Locker.txt.ini penampakannya :

B. Coin Locker Decrypter :

Silahkan dunlud decrypter KHUSUS COIN LOCKER dimari : http://download.bleepingcomputer.com..._Decrypter.exe

penampakannya :

C. LAPORAN HASIL DECRYPT COIN LOCKER :

Spoiler for LAPORAN HASIL DECRYPT COIN LOCKER

Quote:Original Posted By joedee►

Hasil decrypt menggunakan coin_locker_decrypter

Setelah dapat informasi ditemukannya program decrypter untuk virus coin locker dari agan TS dan Team Bleeping,

ane lgsg masuk ke situs downloadnya gan.. setelah ane coba pada salah satu file yg terenkripsi yg ada didalam flashdisk, ternyata berhasil.. wah seneng banget ane gan

Sorenya ane coba di kompie ane lgsg.. dimulai jam 15.00 selesai semua s/d 20.00

Dengan memilih folder dan menekan tombol Decrypt!, proses decrypt file dilakukan per folder pada kompie ane gan, karena proses decrypt akan membuat salinan file yg berhasil di decrypt dan masih menyisakan file terenkripsi sehingga secara perhitungan tidak dapat dilakukan pada drive komputer yang kapasitas terpakainya lebih dari 50%.

Setelah selesai untuk satu folder dilanjutkan dengan menekan tombol Delete encrypted files untuk menghapus file yang terenkripsi sehingga akan kembali tersedia ruang kososng di drive kita..

Note :

Untuk folder programs/games/windows ada beberapa files yg tidak dapat dipulihakan gan..

Ane juga belum jelas knapa? yg pasti ane lgsg inul windows & program2 ane.. ini jg yg buat ane lama posting review hasilnya gan..

So far.. untuk file data jpeg/office/dll Alhamdulillah dapat dipulihkan..

Special thanks to : Comdark.Bubnix (kaskus), Grinler & Nathan (Team Bleeping)

Hasil decrypt menggunakan coin_locker_decrypter

Setelah dapat informasi ditemukannya program decrypter untuk virus coin locker dari agan TS dan Team Bleeping,

ane lgsg masuk ke situs downloadnya gan.. setelah ane coba pada salah satu file yg terenkripsi yg ada didalam flashdisk, ternyata berhasil.. wah seneng banget ane gan

Sorenya ane coba di kompie ane lgsg.. dimulai jam 15.00 selesai semua s/d 20.00

Spoiler for Start Decrypt

Spoiler for Finish Decrypt

Dengan memilih folder dan menekan tombol Decrypt!, proses decrypt file dilakukan per folder pada kompie ane gan, karena proses decrypt akan membuat salinan file yg berhasil di decrypt dan masih menyisakan file terenkripsi sehingga secara perhitungan tidak dapat dilakukan pada drive komputer yang kapasitas terpakainya lebih dari 50%.

Setelah selesai untuk satu folder dilanjutkan dengan menekan tombol Delete encrypted files untuk menghapus file yang terenkripsi sehingga akan kembali tersedia ruang kososng di drive kita..

Note :

Untuk folder programs/games/windows ada beberapa files yg tidak dapat dipulihakan gan..

Ane juga belum jelas knapa? yg pasti ane lgsg inul windows & program2 ane.. ini jg yg buat ane lama posting review hasilnya gan..

So far.. untuk file data jpeg/office/dll Alhamdulillah dapat dipulihkan..

Special thanks to : Comdark.Bubnix (kaskus), Grinler & Nathan (Team Bleeping)

Info lengkap virus ini,silahkan ke : http://www.bleepingcomputer.com/foru...julius-caesar/

C. New PClock CryptoLocker (9 Januari 2015)

Spoiler for PC LOCK

A

new ransomware called PClock has been discovered that pretends to be

CryptoLocker and encrypts the data on your computer using a XOR

encryption routine

Virus ini mulai beraksi di Indonesia,tepat sebelum CTB Locker menyerang kantor2 di Indonesia. Virus ransomware ini,entah bagaimana bisa menyebar dengan cepat lewat internet. dalam 1 hari,ane dapet 3 laporan dari korban yg berbeda bahwa kena virus ini. biasanya dalam kasus ransomware,penyebarannya tidak secepat ini,cuman 1 hari tpi udah makan banyak korban.

INFO TERKINI :

1. VIRUS INI ADA 7 VARIAN.

a. VARIAN PERTAMA TIDAK MERUSAK FILE MP3 DAN ZIP.

ini daftar ekstensi yang jadi target enkripsi : Quote:.3fr, .accdb, .ai, .arw, .bay, .cdr, .cer, .cr2, .crt, .crw, .dbf, .dcr, .der, .dng, .doc, .docm, .docx, .dwg, .dxf, .dxg, .eps, .erf, .indd, .jpe, .jpg, .kdc,.mdb, .mdf, .mef, .mrw, .nef, .nrw, .odb, .odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pdd, .pef, .pem, .pfx, .ppt, .pptm, .pptx, .psd, .pst, .ptx, .r3d,.raf, .raw, .rtf, .rw2, .rwl, .srf, .srw, .wb2, .wpd, .wps, .xlk, .xls, .xlsb, .xlsm, .xlsx

varian pertama ini bisa didekrip dengan tingkat kesuksesan hampir 100 %/mayoritas file bisa normal.

b. VARIAN KEDUA DAFTAR EKSTENSI YG JADI TARGET DITAMBAH EKSTENSI MP3 DAN ZIP. varian kedua ini bisa didekrip dengan tingkat kesuksesan 95 %

c. VARIAN KETIGA PROSES ENCRYPT NYA SEMAKIN RUMIT,BAHKAN SAMPAI MELIBATKAN NAMA FILE DAN LOKASI FILE MILIK KORBAN. varian ketiga ini bisa didekrip dengan tingkat kesuksesan 95 %

d. varian keempat bisa didekrip dengan tingkat kesuksesan 1 % saja,hal ini karena varian ini varian paling tersulit untuk didekrip.

e. varian kelima sampai ketujuh,bisa didekrip dengan tingkat kesuksesan 95 %

2. Daftar file yang dibuat virus dan lokasinya :

Quote:%AppData%\WinCL\WinCL.exe file ini adalah virus induk.

%AppData%\WinCL\winclwp.jpg file ini adalah pic yang digunakan virus untuk dipajang di desktop background pc korban.

%AppData%\WinCL\temp.vbs

%UserProfile%\enc_files.txt file ini adalah file yang berisi daftar file korban yang terenkripsi.

%UserProfile%\last_change.txt

3. Cara membedakan kena varian keberapa :

a. Tekan tombol huruf R dan logo Windows bersamaan,ntar akan muncul kotak RUN.

b. copy perintah ini %AppData%\WinCL\winclwp.jpg di kotak RUN lalu jalankan

c.

perhatikan URL yang dikotak hitam :

jika URL yg agan temui tertulis ini : http://invisioncorp maka file agan kena varian 1 or 2.

jika URL yg agan temui tertulis ini : http://korworks + ada huruf /wl/ maka file agan kena varian 3, jika ada huruf /wl2/ maka file agan kena varian 5, jika ada huruf /wl3/ maka file agan kena varian 6, jika ada huruf /wl4/ maka file agan kena varian 7.

jika URL yg agan temui tertulis ini : http://vgresgrweu5vpucb. maka file agan kena varian 4.

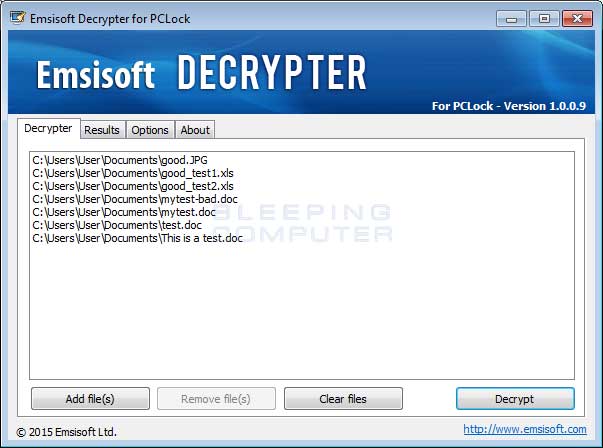

4. Decrypter PcLock :

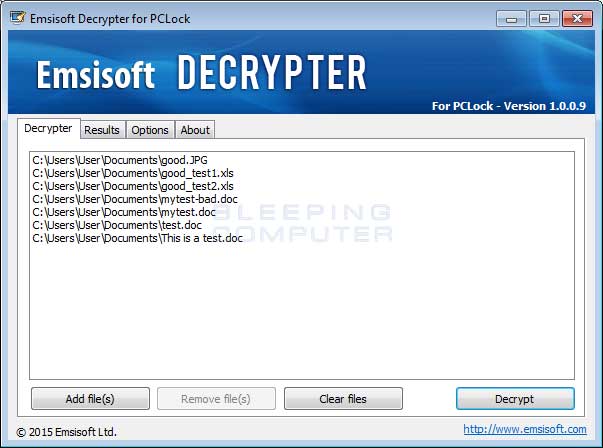

1. download decryptornya dimari : http://emsi.at/DecryptPClock2 versi terbaru adalah 1.0.0.87

2. jika decryptor nya aktif atau seperti pada gambar ini :

ane sarankan decrypt secara manual karena toolnya sering hang jika melakukan decrypt secara otomatis.

langkahnya yaitu : tekan tombol clear files, lalu tekan tombol add files, lalu pilih file yang mau didecrypt. setelah itu klik tombol Decrypt.

ane sangat sarankan,decrypt file yg penting dulu kayak file office,dll. lalu kalo bisa dalam sekali decrypt,file jangan terlalu banyak,berpotensi bikin tool hang.

catatan :

1. decryptor ini,setiap akan melakukan decrypt pada suatu file.maka tool ini otomatis akan bikin file backup an,dgn nama file yg sama ma aslinya tapi ekstensinya jadi *.decbak. opsi "otomatis bikin backup" ini bisa dimatikan di tab Options. file decbak ini bisa dihapus,tapi pastikan dulu file asli hasil decrypt bisa terbuka dengan normal.

INFO LENGKAP VIRUS INI SILAHKAN KE TRIT INI : http://www.bleepingcomputer.com/foru.../#ipboard_body

Virus ini mulai beraksi di Indonesia,tepat sebelum CTB Locker menyerang kantor2 di Indonesia. Virus ransomware ini,entah bagaimana bisa menyebar dengan cepat lewat internet. dalam 1 hari,ane dapet 3 laporan dari korban yg berbeda bahwa kena virus ini. biasanya dalam kasus ransomware,penyebarannya tidak secepat ini,cuman 1 hari tpi udah makan banyak korban.

INFO TERKINI :

1. VIRUS INI ADA 7 VARIAN.

a. VARIAN PERTAMA TIDAK MERUSAK FILE MP3 DAN ZIP.

ini daftar ekstensi yang jadi target enkripsi : Quote:.3fr, .accdb, .ai, .arw, .bay, .cdr, .cer, .cr2, .crt, .crw, .dbf, .dcr, .der, .dng, .doc, .docm, .docx, .dwg, .dxf, .dxg, .eps, .erf, .indd, .jpe, .jpg, .kdc,.mdb, .mdf, .mef, .mrw, .nef, .nrw, .odb, .odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pdd, .pef, .pem, .pfx, .ppt, .pptm, .pptx, .psd, .pst, .ptx, .r3d,.raf, .raw, .rtf, .rw2, .rwl, .srf, .srw, .wb2, .wpd, .wps, .xlk, .xls, .xlsb, .xlsm, .xlsx

varian pertama ini bisa didekrip dengan tingkat kesuksesan hampir 100 %/mayoritas file bisa normal.

b. VARIAN KEDUA DAFTAR EKSTENSI YG JADI TARGET DITAMBAH EKSTENSI MP3 DAN ZIP. varian kedua ini bisa didekrip dengan tingkat kesuksesan 95 %

c. VARIAN KETIGA PROSES ENCRYPT NYA SEMAKIN RUMIT,BAHKAN SAMPAI MELIBATKAN NAMA FILE DAN LOKASI FILE MILIK KORBAN. varian ketiga ini bisa didekrip dengan tingkat kesuksesan 95 %

d. varian keempat bisa didekrip dengan tingkat kesuksesan 1 % saja,hal ini karena varian ini varian paling tersulit untuk didekrip.

e. varian kelima sampai ketujuh,bisa didekrip dengan tingkat kesuksesan 95 %

2. Daftar file yang dibuat virus dan lokasinya :

Quote:%AppData%\WinCL\WinCL.exe file ini adalah virus induk.

%AppData%\WinCL\winclwp.jpg file ini adalah pic yang digunakan virus untuk dipajang di desktop background pc korban.

%AppData%\WinCL\temp.vbs

%UserProfile%\enc_files.txt file ini adalah file yang berisi daftar file korban yang terenkripsi.

%UserProfile%\last_change.txt

3. Cara membedakan kena varian keberapa :

a. Tekan tombol huruf R dan logo Windows bersamaan,ntar akan muncul kotak RUN.

b. copy perintah ini %AppData%\WinCL\winclwp.jpg di kotak RUN lalu jalankan

c.

perhatikan URL yang dikotak hitam :

jika URL yg agan temui tertulis ini : http://invisioncorp maka file agan kena varian 1 or 2.

jika URL yg agan temui tertulis ini : http://korworks + ada huruf /wl/ maka file agan kena varian 3, jika ada huruf /wl2/ maka file agan kena varian 5, jika ada huruf /wl3/ maka file agan kena varian 6, jika ada huruf /wl4/ maka file agan kena varian 7.

jika URL yg agan temui tertulis ini : http://vgresgrweu5vpucb. maka file agan kena varian 4.

4. Decrypter PcLock :

1. download decryptornya dimari : http://emsi.at/DecryptPClock2 versi terbaru adalah 1.0.0.87

2. jika decryptor nya aktif atau seperti pada gambar ini :

ane sarankan decrypt secara manual karena toolnya sering hang jika melakukan decrypt secara otomatis.

langkahnya yaitu : tekan tombol clear files, lalu tekan tombol add files, lalu pilih file yang mau didecrypt. setelah itu klik tombol Decrypt.

ane sangat sarankan,decrypt file yg penting dulu kayak file office,dll. lalu kalo bisa dalam sekali decrypt,file jangan terlalu banyak,berpotensi bikin tool hang.

catatan :

1. decryptor ini,setiap akan melakukan decrypt pada suatu file.maka tool ini otomatis akan bikin file backup an,dgn nama file yg sama ma aslinya tapi ekstensinya jadi *.decbak. opsi "otomatis bikin backup" ini bisa dimatikan di tab Options. file decbak ini bisa dihapus,tapi pastikan dulu file asli hasil decrypt bisa terbuka dengan normal.

INFO LENGKAP VIRUS INI SILAHKAN KE TRIT INI : http://www.bleepingcomputer.com/foru.../#ipboard_body

LANJUTAN DAFTAR KORBAN VIRUS RANSOMWARE SEJAK TAHUN 2014 SAMPAI 2015

A. Cryptolocker

1. http://www.kaskus.co.id/show_post/52...68b4877/6199/- = tgl 13 Januari 2014

2. http://www.kaskus.co.id/show_post/52...b018b4a5d/40/- = tgl 18 Januari 2014

3. http://www.kaskus.co.id/show_post/52...re-tor-project tgl 26 Januari 2014

4. http://www.kaskus.co.id/show_post/52...168b4640/112/- Tgl 31 Januari 2014 LAPTOP RUSAK DAN FILE HILANG

5. http://www.kaskus.co.id/show_post/52...fa/6316/locked / http://www.kaskus.co.id/show_post/52...240002c3/175/- tgl 7 Februari 2014

6. http://www.kaskus.co.id/show_post/53...578b48e4/549/- tgl 29 Maret 2014

7. http://www.kaskus.co.id/show_post/53...hu-suhu-urgent tgl 5 April 2014 SOLVED

B. Cryptorbit/Howdecrypt varian 1 dan 2

Varian Pertama [file bisa direcovery/dinormalkan] :

1. http://www.kaskus.co.id/show_post/52...b8b4797/6274/- tgl 28 Januari 2014

2. http://www.kaskus.co.id/show_post/53...7d8b457d/247/- tgl 16 Februari 2014.

3. http://www.kaskus.co.id/show_post/53...458b45dd/377/- tgl 6 Maret 2014

4. http://www.kaskus.co.id/show_post/53...98b4663/6425/- tgl 12 Maret 2014

5. http://www.kaskus.co.id/show_post/53...5a8b4922/154/- tgl 2 April 2014

Varian Kedua [File tidak bisa direcovery/dinormalkan] :

6. http://www.kaskus.co.id/show_post/53...6e8b46be/406/- tgl 12 Maret 2014

7. http://www.kaskus.co.id/show_post/53...098b457c/522/- tgl 25 Maret 2014

8. http://www.kaskus.co.id/show_post/53...1900033e/531/- tgl 27 Maret 2014

C. CRYPTODEFENSE

1. http://www.kaskus.co.id/show_post/53...4e8b465b/509/- : 24 Maret 2014 SUKSES TERDECRYPT/FILE TELAH NORMAL

2. http://www.kaskus.co.id/show_post/53...2d000065/555/- tgl 29 Maret 2014 SUKSES TERDECRYPT/FILE TELAH NORMAL

D. CTB LOCKER

1. http://www.kaskus.co.id/show_post/54...4c8b456b/879/- tgl 21 September 2014

2. http://www.kaskus.co.id/show_post/54...-screenshotnya tgl 6 Oktober 2014

3. http://www.kaskus.co.id/show_post/54...nsomware-apa-y tgl 13 Oktober 2014

4. http://www.kaskus.co.id/show_post/54...338b456b/970/- tgl 30 Oktober 2014

5. http://www.kaskus.co.id/show_post/54...88b4573/1005/- tgl 9 Januari 2015

6. http://www.kaskus.co.id/show_post/54...020/ctb-locker tgl 19 Januari 2015 ----> Era dimulainya serangan besar2 an CTB Locker di Indonesia yg menargetkan kantor2.

7. http://www.kaskus.co.id/show_post/54...b8b4578/1028/- tgl 19 Januari 2015

8. http://www.kaskus.co.id/show_post/54...28b456d/1030/- tgl 19 Januari 2015

9. http://www.kaskus.co.id/show_post/54...d8b456a/1035/- tgl 20 Januari 2015

10. http://www.kaskus.co.id/show_post/54...f8b4571/1036/- tgl 20 Januari 2015

11. http://www.kaskus.co.id/show_post/54...b8b4572/1053/- tgl 20 Januari 2015

12. http://www.kaskus.co.id/show_post/54...d8b4577/1055/- tgl 20 Januari 2015

13. http://www.kaskus.co.id/show_post/54...28b4571/1056/- tgl 20 Januari 2015

14. http://www.kaskus.co.id/show_post/54...e8b456b/1058/- tgl 20 Januari 2015

15. http://www.kaskus.co.id/show_post/54...f8b4568/1060/- tgl 20 Januari 2015

16. http://www.kaskus.co.id/show_post/54...98b456a/1068/- tgl 21 Januari 2015

17. http://www.kaskus.co.id/show_post/54...18b456e/1070/- tgl 21 Januari 2015

18. http://www.kaskus.co.id/show_post/54...68b4572/1074/- tgl 21 Januari 2015

19. http://www.kaskus.co.id/show_post/54...28b4567/1077/- tgl 21 Januari 2015

20. http://www.kaskus.co.id/show_post/54...e8b4568/1078/- tgl 21 Januari 2015

21. http://www.kaskus.co.id/show_post/54...2000010/1086/- tgl 21 Januari 2015

22. http://www.kaskus.co.id/show_post/54...18b456f/1090/- tgl 21 Januari 2015

23. http://www.kaskus.co.id/show_post/54...98b4585/1093/- tgl 21 Januari 2015

24. http://www.kaskus.co.id/show_post/54...78b457b/1139/- tgl 22 Januari 2015

25. http://www.kaskus.co.id/show_post/54...c8b456d/1141/- tgl 22 Januari 2015

26. http://www.kaskus.co.id/show_post/54...78b457a/1145/- tgl 22 Januari 2015

27. http://www.kaskus.co.id/show_post/54...d8b456b/1154/- tgl 22 Januari 2015

28. http://www.kaskus.co.id/show_post/54...28b457a/1160/- tgl 22 Januari 2015

29. http://www.kaskus.co.id/show_post/54...191/ctb-locker tgl 23 Januari 2015

30. http://www.kaskus.co.id/show_post/54...a8b457b/1194/- tgl 23 Januari 2015

31. http://www.kaskus.co.id/show_post/54...88b456c/1222/- tgl 25 Januari 2015

32. http://www.kaskus.co.id/show_post/54...56e/1223/tutor tgl 25 Januari 2015

33. http://www.kaskus.co.id/show_post/54...e8b4572/1230/- tgl 26 Januari 2015

34. http://www.kaskus.co.id/show_post/54...1234/need-help tgl 26 Januari 2015

35. http://www.kaskus.co.id/show_post/54...58b4569/1251/- tgl 28 Januari 2015

36. http://www.kaskus.co.id/show_post/54...18b457c/1302/- tgl 31 Januari 2015

37. http://www.kaskus.co.id/show_post/54...f8b456d/1329/- tgl 3 Februari 2015

38. http://www.kaskus.co.id/show_post/54...1330/hope-hope tgl 3 Februari 2015

39. http://www.kaskus.co.id/show_post/54...88b456c/1349/- tgl 4 Februari 2015

40. http://www.kaskus.co.id/show_post/54...e8b456a/1360/- tgl 4 Februari 2015

41. http://www.kaskus.co.id/show_post/54...48b456e/1361/- tgl 4 Februari 2015

42. http://www.kaskus.co.id/show_post/54...78b456c/1366/- tgl 5 Februari 2015

43. http://www.kaskus.co.id/show_post/54...b8b4568/1375/- tgl 5 Februari 2015

44. http://www.kaskus.co.id/show_post/54...48b4577/1395/- tgl 5 Februari 2015

45. http://www.kaskus.co.id/show_post/54...nggu-ohhh-uhhh tgl 5 Februari 2015

46. http://www.kaskus.co.id/show_post/54...c8b4569/1405/- tgl 6 Februari 2015

47. http://www.kaskus.co.id/show_post/54...48b4567/1416/- tgl 6 Februari 2015

48. http://www.kaskus.co.id/show_post/54...48b4567/1427/- tgl 7 Februari 2015

49. http://www.kaskus.co.id/show_post/54...18b4571/1459/- tgl 9 Februari 2015

50. http://www.kaskus.co.id/show_post/54...a8b4572/1462/- tgl 9 Februari 2015

51. http://www.kaskus.co.id/show_post/54...tau-jadi-rusak tgl 11 Februari 2015

52. http://www.kaskus.co.id/show_post/54...18b456c/1487/- tgl 11 Februari 2015

E. COIN LOCKER

1. http://www.kaskus.co.id/show_post/54...e8b4567/1318/- tgl 2 Februari 2015 -- Status : SOLVED

F. PC LOCK

1. http://www.kaskus.co.id/show_post/54...2/cryptolocker tgl 6 Januari 2015 -- Status : SOLVED

G. KEY HOLDER

1. http://www.kaskus.co.id/show_post/54...88b456f/1386/- Januari -- Status : Tidak ada Decrypter.

A. Cryptolocker

1. http://www.kaskus.co.id/show_post/52...68b4877/6199/- = tgl 13 Januari 2014

2. http://www.kaskus.co.id/show_post/52...b018b4a5d/40/- = tgl 18 Januari 2014

3. http://www.kaskus.co.id/show_post/52...re-tor-project tgl 26 Januari 2014

4. http://www.kaskus.co.id/show_post/52...168b4640/112/- Tgl 31 Januari 2014 LAPTOP RUSAK DAN FILE HILANG

5. http://www.kaskus.co.id/show_post/52...fa/6316/locked / http://www.kaskus.co.id/show_post/52...240002c3/175/- tgl 7 Februari 2014

6. http://www.kaskus.co.id/show_post/53...578b48e4/549/- tgl 29 Maret 2014

7. http://www.kaskus.co.id/show_post/53...hu-suhu-urgent tgl 5 April 2014 SOLVED

B. Cryptorbit/Howdecrypt varian 1 dan 2

Varian Pertama [file bisa direcovery/dinormalkan] :

1. http://www.kaskus.co.id/show_post/52...b8b4797/6274/- tgl 28 Januari 2014

2. http://www.kaskus.co.id/show_post/53...7d8b457d/247/- tgl 16 Februari 2014.

3. http://www.kaskus.co.id/show_post/53...458b45dd/377/- tgl 6 Maret 2014

4. http://www.kaskus.co.id/show_post/53...98b4663/6425/- tgl 12 Maret 2014

5. http://www.kaskus.co.id/show_post/53...5a8b4922/154/- tgl 2 April 2014

Varian Kedua [File tidak bisa direcovery/dinormalkan] :

6. http://www.kaskus.co.id/show_post/53...6e8b46be/406/- tgl 12 Maret 2014

7. http://www.kaskus.co.id/show_post/53...098b457c/522/- tgl 25 Maret 2014

8. http://www.kaskus.co.id/show_post/53...1900033e/531/- tgl 27 Maret 2014

C. CRYPTODEFENSE

1. http://www.kaskus.co.id/show_post/53...4e8b465b/509/- : 24 Maret 2014 SUKSES TERDECRYPT/FILE TELAH NORMAL

2. http://www.kaskus.co.id/show_post/53...2d000065/555/- tgl 29 Maret 2014 SUKSES TERDECRYPT/FILE TELAH NORMAL

D. CTB LOCKER

1. http://www.kaskus.co.id/show_post/54...4c8b456b/879/- tgl 21 September 2014

2. http://www.kaskus.co.id/show_post/54...-screenshotnya tgl 6 Oktober 2014

3. http://www.kaskus.co.id/show_post/54...nsomware-apa-y tgl 13 Oktober 2014

4. http://www.kaskus.co.id/show_post/54...338b456b/970/- tgl 30 Oktober 2014

5. http://www.kaskus.co.id/show_post/54...88b4573/1005/- tgl 9 Januari 2015

6. http://www.kaskus.co.id/show_post/54...020/ctb-locker tgl 19 Januari 2015 ----> Era dimulainya serangan besar2 an CTB Locker di Indonesia yg menargetkan kantor2.

7. http://www.kaskus.co.id/show_post/54...b8b4578/1028/- tgl 19 Januari 2015

8. http://www.kaskus.co.id/show_post/54...28b456d/1030/- tgl 19 Januari 2015

9. http://www.kaskus.co.id/show_post/54...d8b456a/1035/- tgl 20 Januari 2015

10. http://www.kaskus.co.id/show_post/54...f8b4571/1036/- tgl 20 Januari 2015

11. http://www.kaskus.co.id/show_post/54...b8b4572/1053/- tgl 20 Januari 2015

12. http://www.kaskus.co.id/show_post/54...d8b4577/1055/- tgl 20 Januari 2015

13. http://www.kaskus.co.id/show_post/54...28b4571/1056/- tgl 20 Januari 2015

14. http://www.kaskus.co.id/show_post/54...e8b456b/1058/- tgl 20 Januari 2015

15. http://www.kaskus.co.id/show_post/54...f8b4568/1060/- tgl 20 Januari 2015

16. http://www.kaskus.co.id/show_post/54...98b456a/1068/- tgl 21 Januari 2015

17. http://www.kaskus.co.id/show_post/54...18b456e/1070/- tgl 21 Januari 2015

18. http://www.kaskus.co.id/show_post/54...68b4572/1074/- tgl 21 Januari 2015

19. http://www.kaskus.co.id/show_post/54...28b4567/1077/- tgl 21 Januari 2015

20. http://www.kaskus.co.id/show_post/54...e8b4568/1078/- tgl 21 Januari 2015

21. http://www.kaskus.co.id/show_post/54...2000010/1086/- tgl 21 Januari 2015

22. http://www.kaskus.co.id/show_post/54...18b456f/1090/- tgl 21 Januari 2015

23. http://www.kaskus.co.id/show_post/54...98b4585/1093/- tgl 21 Januari 2015

24. http://www.kaskus.co.id/show_post/54...78b457b/1139/- tgl 22 Januari 2015

25. http://www.kaskus.co.id/show_post/54...c8b456d/1141/- tgl 22 Januari 2015

26. http://www.kaskus.co.id/show_post/54...78b457a/1145/- tgl 22 Januari 2015

27. http://www.kaskus.co.id/show_post/54...d8b456b/1154/- tgl 22 Januari 2015

28. http://www.kaskus.co.id/show_post/54...28b457a/1160/- tgl 22 Januari 2015

29. http://www.kaskus.co.id/show_post/54...191/ctb-locker tgl 23 Januari 2015

30. http://www.kaskus.co.id/show_post/54...a8b457b/1194/- tgl 23 Januari 2015

31. http://www.kaskus.co.id/show_post/54...88b456c/1222/- tgl 25 Januari 2015

32. http://www.kaskus.co.id/show_post/54...56e/1223/tutor tgl 25 Januari 2015

33. http://www.kaskus.co.id/show_post/54...e8b4572/1230/- tgl 26 Januari 2015

34. http://www.kaskus.co.id/show_post/54...1234/need-help tgl 26 Januari 2015

35. http://www.kaskus.co.id/show_post/54...58b4569/1251/- tgl 28 Januari 2015

36. http://www.kaskus.co.id/show_post/54...18b457c/1302/- tgl 31 Januari 2015

37. http://www.kaskus.co.id/show_post/54...f8b456d/1329/- tgl 3 Februari 2015

38. http://www.kaskus.co.id/show_post/54...1330/hope-hope tgl 3 Februari 2015

39. http://www.kaskus.co.id/show_post/54...88b456c/1349/- tgl 4 Februari 2015

40. http://www.kaskus.co.id/show_post/54...e8b456a/1360/- tgl 4 Februari 2015

41. http://www.kaskus.co.id/show_post/54...48b456e/1361/- tgl 4 Februari 2015

42. http://www.kaskus.co.id/show_post/54...78b456c/1366/- tgl 5 Februari 2015

43. http://www.kaskus.co.id/show_post/54...b8b4568/1375/- tgl 5 Februari 2015

44. http://www.kaskus.co.id/show_post/54...48b4577/1395/- tgl 5 Februari 2015

45. http://www.kaskus.co.id/show_post/54...nggu-ohhh-uhhh tgl 5 Februari 2015

46. http://www.kaskus.co.id/show_post/54...c8b4569/1405/- tgl 6 Februari 2015

47. http://www.kaskus.co.id/show_post/54...48b4567/1416/- tgl 6 Februari 2015

48. http://www.kaskus.co.id/show_post/54...48b4567/1427/- tgl 7 Februari 2015

49. http://www.kaskus.co.id/show_post/54...18b4571/1459/- tgl 9 Februari 2015

50. http://www.kaskus.co.id/show_post/54...a8b4572/1462/- tgl 9 Februari 2015

51. http://www.kaskus.co.id/show_post/54...tau-jadi-rusak tgl 11 Februari 2015

52. http://www.kaskus.co.id/show_post/54...18b456c/1487/- tgl 11 Februari 2015

E. COIN LOCKER

1. http://www.kaskus.co.id/show_post/54...e8b4567/1318/- tgl 2 Februari 2015 -- Status : SOLVED

F. PC LOCK

1. http://www.kaskus.co.id/show_post/54...2/cryptolocker tgl 6 Januari 2015 -- Status : SOLVED

G. KEY HOLDER

1. http://www.kaskus.co.id/show_post/54...88b456f/1386/- Januari -- Status : Tidak ada Decrypter.

No comments:

Post a Comment